OODA Loop w domenie cyber

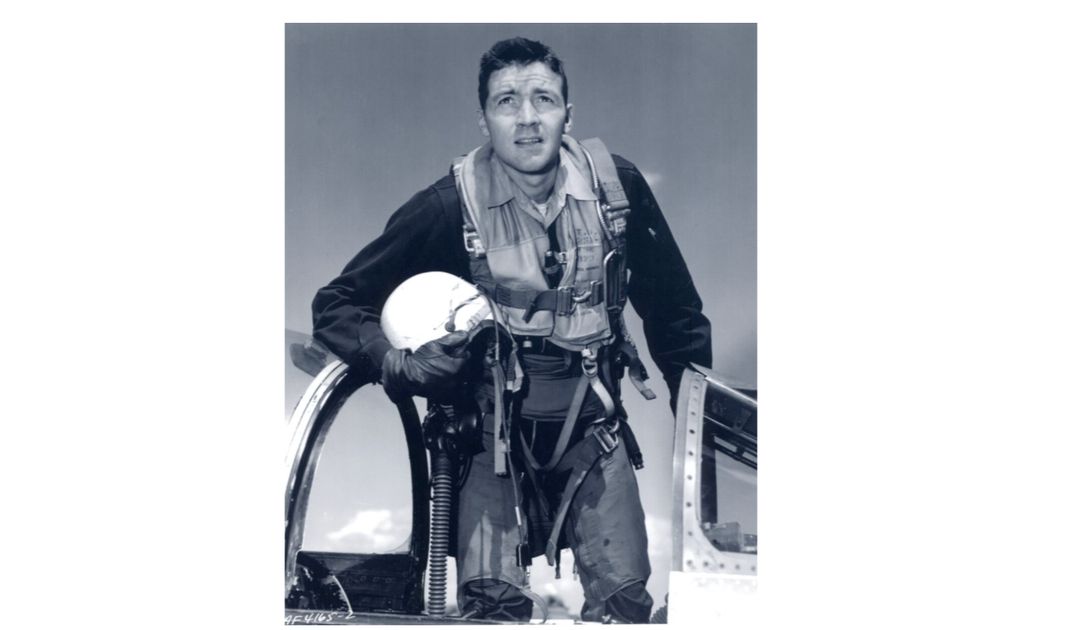

John Boyd wysiadający z kokpitu F-86, około 1953 roku. Archiwum USMC (fot. flickr.com)

OODA Loop była zwieńczeniem jego wieloletniej pracy intelektualnej, badań, debat oraz rozmów, które przeprowadził z wieloma wojskowymi (w tym z oficerami Wehrmachtu). Boyd zmarł dwa lata po opublikowaniu ostatecznej wersji modelu.

„OODA Loop (pol. pętla OODA, pętla decyzyjna) jest zarówno narzędziem analitycznym, jak i modelem. Nie jest ona zależna od konkretnej dyscypliny, zapewnia kontekst, podkreśla wymiar czasowy i daje wgląd w rachunek decyzyjny. Jako teoria opisuje, wyjaśnia i przewiduje przyszły przebieg wydarzeń” [2]. Jej uniwersalizm pozwala zastosować ją w różnych pozamilitarnych sytuacjach konfliktowych (np. walka wręcz), w życiu codziennym (np. jazda samochodem), ale również w czasie konfliktu w cyberprzestrzeni. Zanim dojdziemy do tego ostatniego, warto dobrze zrozumieć, jak ona działa.

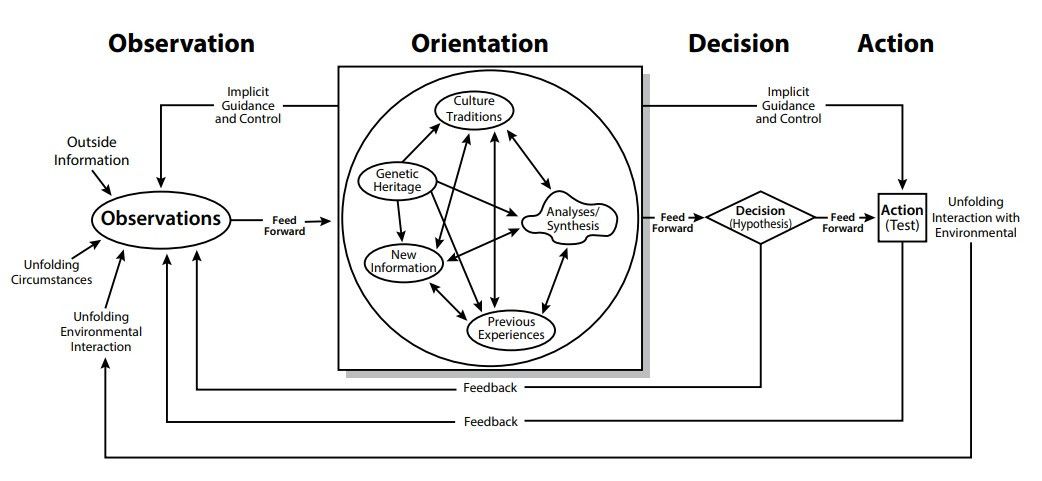

Boyd rozpoczął swoje rozważania od metody naukowej, na którą składają się trzy fazy: Obserwacji (zbierania danych), Hipotezy – na bazie dostępnych informacji układana jest hipoteza, którą później weryfikuje się na ostatnim etapie – Testowania. W rezultacie otrzymywane są kolejne dane wymagające dalszej interpretacji.

Boyd uważał, że aby zastosować metodę naukową do opisu konfliktu kinetycznego, brakuje jej najważniejszego elementu – fazy Orientacji. Zajmuje ona szczególne miejsce w jego modelu, ponieważ to w niej ma miejsce największa kreatywność i innowacja związana z procesem decyzyjnym. Ale po kolei.

„Obserwacja to wykrywanie zdarzeń w środowisku danej osoby lub grupy. Jest to metoda, dzięki której ludzie identyfikują zmianę lub jej brak w otaczającym ich świecie. Chociaż nie jest to jedyna podstawa [dla fazy] Działania, jest podstawowym źródłem nowych informacji w procesie behawioralnym” [3]. Inaczej mówiąc, Obserwacja dotyczy zbierania danych z różnych źródeł: zewnętrznych, środowiskowych, sytuacyjnych, jak również z innych faz modelu (informacja zwrotna). Na tym etapie nie wiadomo, jakiej jakości są te informacje, czy czegoś nie brakuje, czy są one zafałszowane czy prawdziwe.

Orientacja ma na celu wyciągnięcie sensu z wcześniej zebranych danych i wygenerowanie zestawu kilku możliwych opcji do wyboru. Tutaj Boyd podkreślał istnienie procesu Destrukcji i Kreacji (inaczej analizy i syntezy), aby uformować nowy model rzeczywistości, umożliwiający podjęcie lepszych decyzji i działań. Co ważne, w tym procesie biorą udział nie tylko aspekty fizyczne, ale również moralne i mentalne analityka, jego kultura, przekonania, znane i używane wcześniej modele analityczne, przeszłe doświadczenia i upodobania. Boyd często podkreślał znaczenie tej fazy:

„Orientacja to Schwerpunkt (z niem. punkt ciężkości). Kształtuje sposób, w jaki wchodzimy w interakcję z otoczeniem – dlatego wpływa na to, jak obserwujemy, decydujemy, jak działamy. W tym sensie ustala charakter aktualnych pętli OODA – podczas gdy owe teraźniejsze pętle kształtują charakter fazy Orientacji w przyszłości” [4].

W kolejnym kroku przechodzimy do Decyzji – „[…] komponentu, w którym aktorzy decydują o alternatywach wygenerowanych w fazie Orientacji” [5]. Na tym etapie ustalane jest, co robić dalej. Podjęta decyzja jest wdrażana i wykonana w fazie Działania, co generuje rezultat będący jednocześnie wkładem do fazy Obserwacji. W ten sposób pętla się zamyka. Weźmy prosty przykład – jest zima, kierowca samochodu dojeżdża do skrzyżowania, gdy zapala się żółte światło. Kierujący jest w fazie Obserwacji – sprawdza (lub „czuje”) prędkość, z jaką się porusza, widzi sytuację na drodze – samochody przed nim i za nim, dystans do skrzyżowania, warunki drogowe i pogodowe, stan nawierzchni, porę dnia etc. Zebrane dane musi błyskawicznie przeanalizować i określić dostępne opcje działania: zatrzymanie się lub kontynuowanie jazdy. To jest wynik Orientacji. W fazie Decyzji wybiera jedną z nich i wykonuje stosowną Akcję (hamowanie vs przyspieszenie). Całość nie trwa dłużej niż dwie sekundy. Załóżmy, że postanowił zahamować. Okazuje się, że źle ocenił stan nawierzchni (część jest oblodzona) i samochód wpada w poślizg. Kierowca znów jest w fazie Obserwacji. Określa (lub raczej „czuje”) czy to jest pod- czy nadsterowność, szacuje potencjalne przeszkody, szerokość jezdni etc. I dalej przechodzi przez kolejne etapy nowego cyklu w pętli OODA.

OODA i modelowanie konfliktu

Poprzedni przykład nie dotyczył sytuacji konfliktowej, gdzie dwóch przeciwników wykonuje „swoje pętle decyzyjne”, próbując wzajemnie na nie wpłynąć, aby zdobyć przewagę i ostatecznie wygrać.

Boyd zalecał, aby „wejść w pętlę decyzyjną przeciwnika”. Znaczyło to tyle, aby nadawać konfliktowi wysokie tempo, wykonywać szybkie przejścia, być szybszym niż przeciwnik, ale także różnicować to tempo, wzbudzać niepewność i dezorientować drugą stronę.

Co ważne, częsta interpretacja jest taka, że aby wygrać starcie, trzeba szybciej przechodzić przez swoją pętlę niż adwersarz. Boyd wielokrotnie podkreślał, że to bardzo wąskie rozumienie modelu. Równie istotne co szybkość są jej nagłe, niespodziewane zmiany – „Jeśli chodzi o fazę Działania pętli OODA, można chcieć zmienić czas wykonywania akcji tak, aby wywołać wrażenie nieprzewidywalności. Zmiana prędkości blokuje rozpoznanie wzorca [działania]” [6]. Dodatkowo Boyd twierdził, że „celem jest tworzenie i utrwalanie wysoce płynnego stanu zagrożenia dla wroga, a także zakłócanie lub obezwładnianie jego zdolności do przystosowania się do takiego środowiska. Tak więc mechanizmy psychologiczne (mentalne/moralne) i czasowe wchodzą w grę tylko wtedy, gdy wymiar fizyczny i przestrzenny są również odpowiednio manipulowane” [7].

Weźmy za przykład dwóch kierowców w czasie wyścigu. Jadący z przodu zawodnik jest świadom tego, że jego przeciwnik jest szybszy na prostych, ale brakuje mu przyczepności na zakrętach. Naturalne jest zatem, że ten pierwszy musi wykonywać takie manewry, aby ten drugi nie był w stanie zdobyć przewagi na prostej, której nie da się zniwelować na wirażach. Co więcej, stosując zalecenia Boyda, pierwszy kierowca powinien wymuszać takie zachowania, które zburzą spokój i skupienie konkurenta, wyprowadzą go z równowagi psychicznej, utrudniając fazę Orientacji, i ostatecznie zmuszą do podejmowania nieoptymalnych decyzji.

Osiągnięcie mistrzostwa we wpływaniu na czyjąś pętlę OODA polega na kierowaniu decyzji przeciwnika w miejsce, w którym chcemy, aby się znalazł. Dobrymi przykładami takich działań były operacja krymska („zielone ludziki”) czy wojna w Gruzji. W obu wypadkach użyto całego arsenału działań medialno-psychologicznych, stanowiących podłoże pod nadchodzący konflikt i wymierzonych w osoby odpowiedzialne za podejmowanie decyzji – w wypadku Gruzji było to sprowokowanie akcji zbrojnej, a na Krymie – jej brak.

Piąta domena

Zobaczmy, jak stosowana jest pętla decyzyjna w operacjach w cyberprzestrzeni.

Przede wszystkim należy zdać sobie sprawę z tego, że natura tej domeny jest zgoła odmienna od pozostałych czterech (lądu, wody, powietrza i kosmosu). Nie mamy tutaj aspektu czysto fizycznego (choć cyberprzestrzeń tworzą fizyczne urządzenia i okablowanie), prawa fizyki w zasadzie nie istnieją (poza kwestiami propagacji fal elektromagnetycznych i prędkości światła), a charakter działań jest bardzo efemeryczny.

Celem konfliktu w tej domenie jest dostęp do informacji (operacje typu CNE – Computer Network Exploitation) lub sabotaż (operacje typu CNA – Computer Network Attack), z czego zdecydowana większość działań zalicza się do pierwszej kategorii. Atakujący (adwersarze, Zespół Czerwony/Red Team) starają się stosować wszelkie dostępne techniki, aby przeniknąć do środowiska przeciwnika i osiągnąć zakładane cele. Broniący (Zespół Niebieski/Blue Team) przeciwdziałają temu, wykorzystując znajomość tego środowiska oraz zdolność do jego kształtowania, monitorując je nieprzerwanie, a czasami stosując pułapki, taktyki zwodzenia lub dezinformowania (np. fałszywe systemy udające rzeczywiste serwisy lub aplikacje – ang. honeypot).

Asymetryczność konfliktu ujawnia się w wielu wymiarach. Atakujący początkowo posiadają inicjatywę, ponieważ to oni wybierają czas, miejsce i metody ataku. Broniący z kolei kontrolują środowisko, w którym dochodzi do starcia, choć ich możliwości „widzenia” nie przypominają tego, co znamy ze świata rzeczywistego. Obserwowanie areny zmagań dokonywane jest na innym poziomie abstrakcji – Blue Team widzi logi, alerty i strumienie danych generowane przez aktywności swoich użytkowników, np. jakiś program został uruchomiony, jakiś plik otwarty, połączenie sieciowe zostało zamknięte, ktoś (lub coś) zalogował się na serwer bazy danych. Te wszystkie aktywności nie są ze sobą z początku skorelowane, więc obrońcy muszą poświęcić czas i zasoby, aby z szumu informacyjnego, który do nich dociera, zrozumieć, co się faktycznie dzieje w ich sieci.

Ich zadanie jest karkołomne. Przypomina próbę złapania pijanego kierowcy, kiedy się ma do dyspozycji dane o prędkości, częstości zmiany biegów, ruchach kierownicą i odczytach obrotościomierzy ze wszystkich samochodów jeżdżących po mieście. Czasami, jak mają szczęście, dostaną zdjęcia śladów pozostawionych na drodze lub nawet zawiadomienie o koślawo jeżdżącym aucie od jakiegoś przechodnia lub z kamery ulicznej (odpowiedniki alertów z programów antywirusowych i systemów wykrywania włamań).

To „widzenie” jest widzeniem pośrednim, swoistym cieniem na ścianie, ciągnącym się za statkiem kilwaterem.

Zatem adwersarz rozpoczyna rozgrywkę, grając „białymi” – pierwszy ruch, wybór pola i figury. Aby zachować inicjatywę, musi pozostawać w ciągłym ukryciu. To jest klucz do rozgrywki, granica, której przekroczenie decyduje o jego przewadze. Analogicznie do współczesnego pola walki.

„Wzrasta liczba i znaczenie sensorów na polu bitwy. W połączeniu z możliwością precyzyjnego ostrzału sensory mogą dać sojuszniczym siłom możliwość zobaczenia i zrozumienia sił wroga oraz prowadzenia z nimi walki z dużej odległości. Zakładając, że dostępna jest wymagana amunicja i platformy ogniowe, wrogie siły są zagrożone zniszczeniem, jeśli zostaną wykryte przez przyjazne sensory. […] Prawdziwa bitwa toczy się o detekcję” [8].

Blue Team walczy z niewidzialnym przeciwnikiem. Ale fakt, że go nie widzi, nie oznacza, że nie może wpływać na jego pętlę decyzyjną. Poczynając od odpowiedniego „ukształtowania” swoich systemów (utwardzanie konfiguracji serwerów, wprowadzenie dwuskładnikowego uwierzytelniania 2FA etc.) i ograniczenia mobilności (segmentacja sieci, ścisły podział uprawnień dla użytkowników), oddziałuje bezpośrednio na fazę Orientacji atakującego. Dodatkowo, stosując techniki typu honeypot, „zakaża” etap Obserwacji, tym samym modelując jego świadomość sytuacyjną. Atakujący również może wpływać na fazę Obserwacji obrony poprzez fałszowanie informacji (dane z sensorów), ich blokowanie lub wręcz aktywne wyłączanie zdolności obserwacyjnych przeciwnika.

Takie działania pokrywają się z zaleceniami pułkownika Boyda: pętla OODA polega na manipulowaniu środowiskiem w celu „hamowania zdolności adwersarzy do przystosowania się do takiego środowiska (tłumienie lub zniekształcanie obserwacji)”. Zamiast tego, że środowisko jest cennym źródłem informacji, które przeciwnik może analizować i wykorzystywać do poprawy swojej pozycji, Boyd postrzegał je jako środek dezorientacji, który może zakłócić podejmowanie decyzji przez przeciwnika [9]. Zatem zaburzanie świadomości sytuacyjnej jest wybiegiem stosowanym przez obie strony konfliktu.

Blue Team, aby złamać główną przewagę Red Teamu, tj. ukrywanie się, może stosować kilka dodatkowych proaktywnych strategii. Jedną z nich jest Threat Intelligence – proces zbierania informacji o przeciwnikach, ich metodach działania, stosowanych narzędziach, modus operandi i przyzwyczajeniach. Informacje te zbierane są w trakcie analiz z wcześniej odkrytych incydentów (włamań) i współdzielone w środowisku cyberbezpieczeństwa, zarówno w postaci open source, jak i komercyjnej. Threat Intelligence zasila fazę Orientacji obrony i pozwala lepiej zrozumieć sposób myślenia atakujących. Może też uruchomić kolejny proces tzw. Threat Huntingu, w czasie którego zespół „łowców”, znający metody stosowane zwykle przez adwersarzy, aktywnie poszukuje ich śladów w swojej organizacji, co w ostateczności może doprowadzić do wykrycia włamywaczy.

W momencie detekcji konflikt przechodzi na inny poziom. Obrona, mając pewien punkt zaczepienia, zaczyna śledzić działania atakujących w nadziei, że uda się określić ich zamiary, a także które systemy zostały skompromitowane i jaka jest skala całej operacji. W tym procesie (tzw. Incident Response) Niebiescy mogą znacznie bardziej wpływać na pętlę OODA przeciwnika, niż miało to miejsce wcześniej.

Z tym związane jest pewnego rodzaju ryzyko. Atakujący mogą się zorientować, że zostali wykryci, i wtedy ich reakcja będzie uzależniona od przygotowanych wcześniej planów ewentualnościowych – scenariuszy działań na wypadek detekcji. Mogą wykonać pozorowany atak na inny segment sieci (np. uruchomienie oprogramowania ransomware na komputerach całego zarządu firmy) w celu wysycenia zasobów obrońców (skupienie się na wygaszeniu sytuacji kryzysowej), a jednocześnie starać się dokończyć misję. Mogą również przerwać operację i zniknąć z sieci, nie dając możliwości poznania prawdziwych intencji swojej bytności w infrastrukturze. Ale mogą też wejść na wyższy poziom gry i zastosować tzw. hypercon (ang. con – kant, oszustwo) [10]. Inaczej mówiąc, wykorzystać, że „wiemy, że nas widzicie, ale wy nie wiecie, że wy wiemy”. Wtedy to adwersarze starają się wpłynąć na pętlę decyzyjną obrońców, w szczególności jeśli ci ostatni próbują dokonać atrybucji przeciwnika – dowiedzieć się, kim są atakujący.

Ostatecznie, po udanym wykryciu obrońcy odcinają dostęp do przejętych systemów (blokada kanałów Command & Control), izolują zainfekowane systemy, odtwarzają je z kopii zapasowych, resetują hasła przejętych kont użytkowników i przywracają je do pracy, a także analizują pierwotne przyczyny włamania (nie zawsze jest to możliwe) oraz odpowiednio modyfikują swoje środowisko i monitoring, przygotowując się na kolejne starcie. Nie mogą liczyć na to, że atakujący odpuszczą – raczej jest pewne, że prędzej czy później wrócą i gra zacznie się od nowa.

Jak zbudować zespół, który jest skuteczny w zakłócaniu pętli decyzyjnej przeciwnika? Boyd wyróżnił kilka kluczowych elementów, jakie muszą być obecne przy tworzeniu kultury i organizacji pracy zespołu [11].

Każda misja musi mieć jasno określony Schwerpunkt (punkt ciężkości). To cel, który wszyscy jednakowo rozumieją i który staje się punktem odniesienia wszystkich podejmowanych działań. Na przykład zadaniem misji jest wykradzenie planów nowego systemu walki elektronicznej. To ten cel stanowi środek ciężkości, do którego dążą poszczególni operatorzy, „przyciąga ich jak grawitacja”.

Sposób realizacji misji musi być „niedookreślony”. O tym mówi Auftragstaktik – forma taktyki, w której nacisk kładzie się na wynik misji, a nie na konkretne sposoby jego osiągnięcia. Inaczej mówiąc, nie definiuje się żadnego planu, jak podążać do Schwerpunktu; każdy z operatorów w ramach doświadczenia, dostępnych narzędzi, znajomości środowiska i świadomości sytuacyjnej sam decyduje, którą optymalną ścieżkę wybrać.

Zespół powinien wykazywać też Behendigkeit (zwinność), czyli umiejętność przełamywania utrwalonych wzorców, nawet jeśli wcześniej sprawdzały się w praktyce. Aby to osiągnąć, wymagane jest odpowiednie nastawienie mentalne – gotowość do wychodzenia poza swój ustalony schemat myślenia, zachęcanie członków zespołu do proponowania niekonwencjonalnych sposobów realizacji misji i podejmowanie ryzyka w ich testowaniu.

Takie podejście oraz długotrwała współpraca operatorów prowadzić powinna do wykształcenia Einheit (jedności). Bazuje ona na wzajemnym zaufaniu, wspólnym pokonywaniu wyzwań w złożonych i trudnych sytuacjach. Jedność generuje wyczucie zespołowe, rozumienie się bez słów i adekwatne reagowanie na zmieniającą się sytuację bez zbędnej komunikacji. Coś jak działanie „pięciu palców u ręki, gdy chce się złapać lecącą piłkę”.

Boyd wyróżnił też Fingerspitzengefühl (dosł. „czucie opuszkami palców”), z którego znaczenia po raz pierwszy zdał sobie sprawę pod koniec lat 70. podczas kilku rozmów z pułkownikiem Hansem Rudelem, słynnym niemieckim pilotem z czasów II wojny światowej [12]. Fingerspitzengefühl znajduje się w samym centrum funkcjonowania pętli OODA, gdy czas jest bardzo istotnym czynnikiem lub w sytuacji silnie konfliktowej, wymagającej szybkich decyzji i działań. Oznacza wypracowanie intuicyjnego wyczucia sytuacji, bezrefleksyjnego wchłaniania świadomości sytuacyjnej. W ramach OODA Loop można je określić jako zapadnięcie się fazy Orientacji i Decyzji w nieskończenie mały punkt, pozwalający operatorowi na ciągłe orientowanie się i podejmowanie decyzji bez angażowania świadomego procesu myślenia („pamięć mięśniowa”). Proszę sobie wyobrazić Michaela Jordana w akcji w finale NBA z Utah Jazz. Albo Leo Messiego w meczu o Puchar Europy – obaj w pełnym biegu, otoczeni zawodnikami przeciwnej drużyny, z pełną świadomością sytuacyjną, gdzie kto jest, w ułamku sekundy podejmujący decyzję, co robić dalej. Fingerspitzengefühl w akcji.

Wszystkie te elementy tworzą szkielet do budowy odpowiedniej kultury i klimatu pracy w zespole, zarówno ofensywnym, jak i defensywnym. W połączeniu z pełnym zrozumieniem potęgi modelu pułkownika Boyda i jego efektywnym wykorzystaniem daje istotną przewagę w sytuacjach konfliktowych, także w domenie cyber. W dużym stopniu wynik kolejnych potyczek zależy od tego, która ze stron jest w tym procesie skuteczniejsza.

Literatura

[1] https://danford.net/boyd/essence.htm

[2] John R. Boyd, “A Discourse on Winning and Losing”, str. 385

[3] Frans Osinga, “Science, Strategy and War – The Strategic Theory of John Boyd”, str. 271 [4] John R. Boyd, “Organic design for Command and Control”, str.2

[5] Osinga, str.271

[6] Ibid, str.272

[7] Ibid, str.272

[8] Robert R. Leonhard, “The Principles of War for the Information Age”, str. 70

[9] John R. Boyd, „Aerial Attack Study”, str. 68

[10] Mark Mateski, “The Devil Does Not Exist – The Role of Deception in Cyber”, https://www.youtube.com/watch?v=PpFpOnviDSY

[11] Chet Richards, “Boyd’s Big Ideas”

[12] https://chuckspinney.blogspot.com/p/in-mid-1970s-military-reformers-led-by.html

Autor

Błażej Kantak

inżynier, przedsiębiorca, inwestor. Założyciel SEKTOR7 i współtwórca konferencji x33fcon.

Trwa ładowanie...